Phishing związany z tematem szczepionek

Data publikacji: 02.04.2021

Uwaga na kampanie phishingowe, które jako temat wykorzystują szczepionkę COVID-19.

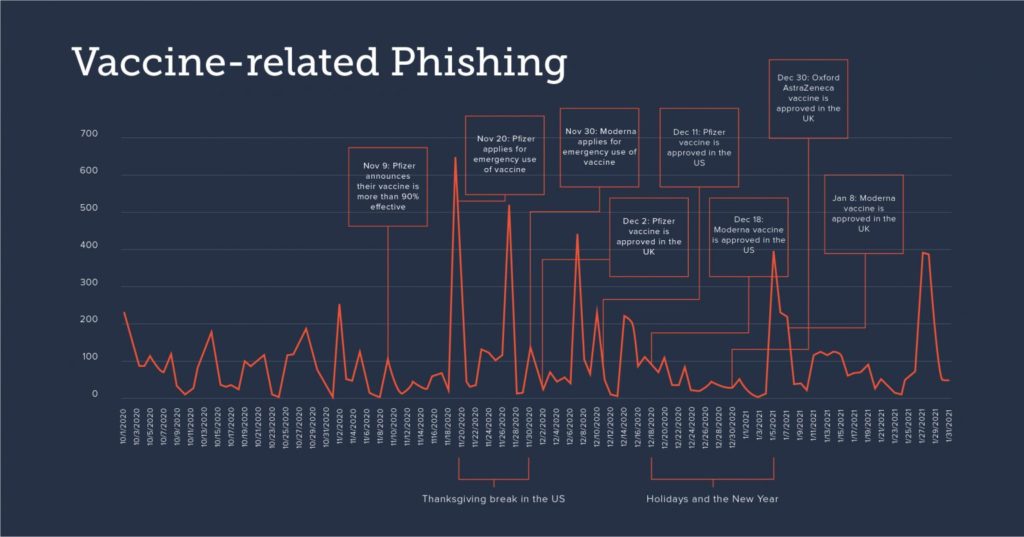

W analizie przeprowadzonej od października 2020 r. do stycznia 2021 r. analitycy z firmy Barracuda odkryli, że w ukierunkowanych atakach typu spear phishing hakerzy coraz częściej wykorzystują wiadomości e-mail związane ze szczepionkami. Po tym, jak w listopadzie 2020 r. firmy farmaceutyczne, takie jak Pfizer i Moderna, ogłosiły dostępność szczepionek, liczba ataków typu spear phishing związanych z tym tematem wzrosła o 12%. Do końca stycznia średnia liczba tego typu ataków wzrosła o 26% w stosunku do października.

A oto najpopularniejsze ostatnio ataki phishingowe związane z tematem szczepionek oraz rozwiązania pomagające je wykrywać i blokować oraz eliminować ich skutki:

Główne zagrożenia

Phishing związany ze szczepionkami – cyberprzestępcy wykorzystują wzmożone zainteresowanie szczepionką na COVID-19 do przeprowadzania ataków typu spear phishing. Wykorzystuje się strach i niepewność, poczucie pilności, inżynierię społeczną i inne powszechne taktyki w celu zwabienia ofiary.

Analitycy z firmy Barracuda zidentyfikowali dwa najczęstsze typy ataków typu spear phishing wykorzystujące tematy związane ze szczepionkami: podszywanie się pod markę i atakowanie biznesowej poczty e-mail.

Szczegóły

Gdy firmy farmaceutyczne przyspieszyły opracowywanie i testowanie szczepionek, hakerzy zaczęli w kampaniach phishingowych wykorzystywać coraz częstsze doniesienia prasowe na ten temat. Liczba ataków typu spear phishing przeciwko firmom osiągnęła szczyt w momencie ogłoszenia pierwszych szczepionek, by następnie ustabilizować się podczas wakacji (liczba ataków wymierzonych w firmy zwykle znacznie spada w okresie świątecznym).

Podczas gdy większość ataków phishingowych związanych ze szczepionkami przeanalizowanych przez analityków z firmy Barracuda to oszustwa, w wielu przypadkach wykorzystano bardziej ukierunkowane techniki, takie jak podszywanie się pod markę i włamania do biznesowej poczty e-mail.

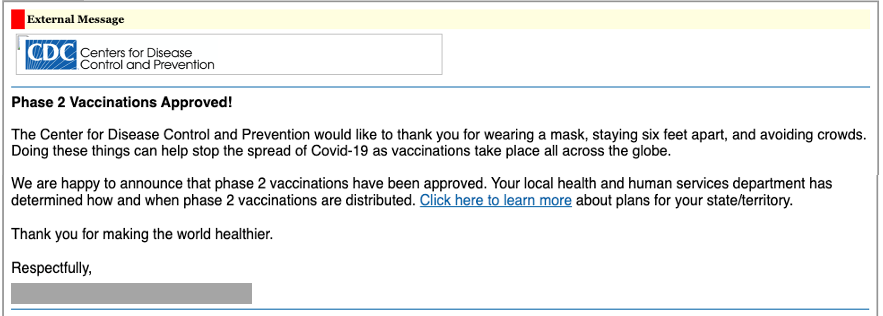

Podszywanie się pod markę

E-maile phishingowe związane ze szczepionkami podszywały się pod znaną markę lub organizację i zawierały odsyłacz do witryny phishingowej, reklamującej wczesny dostęp do szczepionek, oferującej szczepienia za opłatą, a nawet podszywającej się pod pracowników służby zdrowia, którzy proszą o podanie danych osobowych w celu sprawdzenia uprawnień do szczepienia.

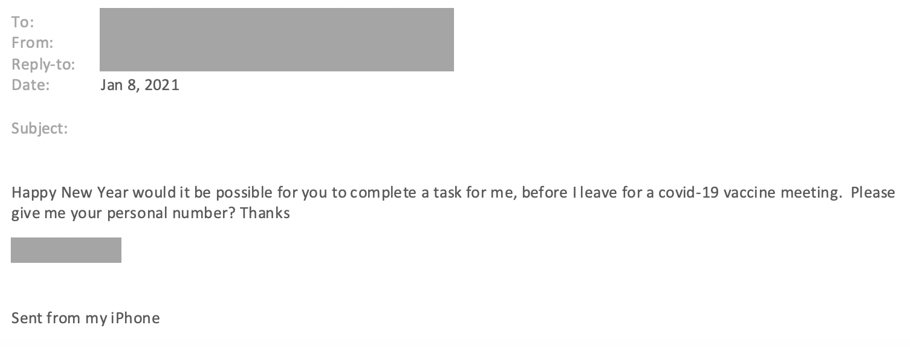

Wykorzystywanie biznesowej poczty e-mail

Atakujący wykorzystują przechwytywanie biznesowej poczty e-mail (BEC) do podszywania się pod osoby w organizacji lub jej partnerów biznesowych. W ostatnich latach było to jedno z najbardziej szkodliwych zagrożeń e-mailowych, które kosztowało biznes łącznie ponad 26 miliardów dolarów. Niedawno te precyzyjnie celowane ataki zaczęły wykorzystywać temat szczepionek. Obserwowano ataki, w których podszywano się pod pracowników wymagających pilnej pomocy podczas otrzymywania szczepionki lub pod specjalistę HR informującego, że organizacja zdobyła szczepionki dla swoich pracowników.

Wykorzystywanie przejętych kont do oszustw związanych ze szczepionkami

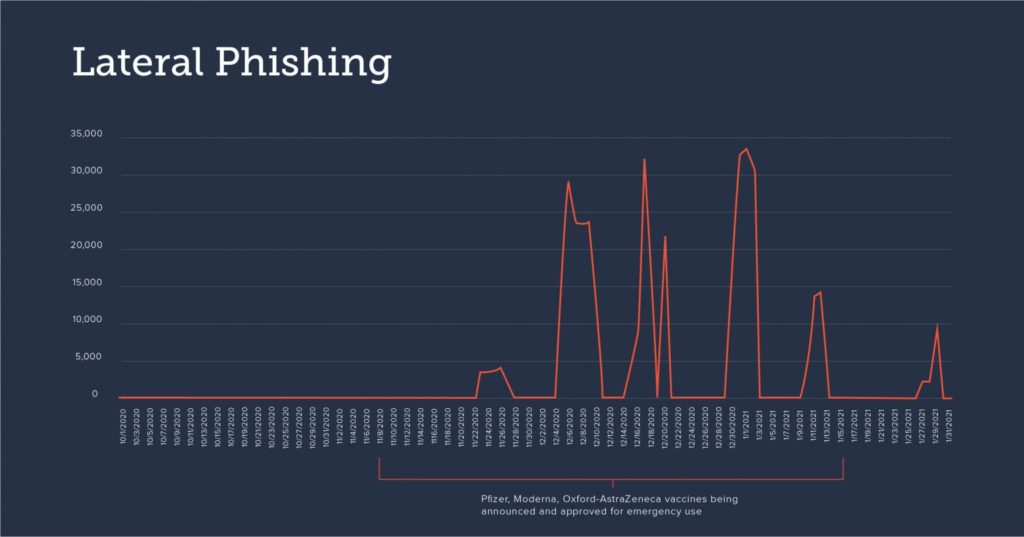

Badacze z firmy Barracuda mają wgląd nie tylko w wiadomości e-mail przychodzące spoza organizacji, ale także w komunikację wewnętrzną. Dzięki temu widzą wiele fałszywych wiadomości wysyłanych wewnętrznie – zwykle z konta przejętego przez hakerów.

Cyberprzestępcy wykorzystują ataki phishingowe do włamywania się i przejmowania kont firmowych. Następnie bardziej wyrafinowani hakerzy przed rozpoczęciem ataków ukierunkowanych przeprowadzają rozpoznanie. Najczęściej używają tych legalnych kont do wysyłania masowych kampanii phishingowych i spamowych do jak największej liczby osób, zanim ich aktywność zostanie wykryta i utracą dostęp do konta.

Dlatego gdy obserwuje się lateralne ataki phishingowe poza normalnymi godzinami pracy, widać ogromne skoki aktywności. Co ciekawe, wzrost ataków phishingowych tego typu, związanych ze szczepionkami, pokrywa się z ogłaszaniem oraz zatwierdzaniem szczepionek COVID-19 na całym świecie.

Ochrona przed phishingiem związanym z tematem szczepionek

- Podchodź sceptycznie do wszelkich wiadomości dotyczących szczepionek

Niektóre oszustwa e-mailowe zawierają ofertę wcześniejszego otrzymania szczepionki na COVID-19, dołączenia do listy oczekujących na szczepionkę i wysłania szczepionki bezpośrednio do adresata. W takich wiadomościach nie należy klikać linków ani otwierać załączników, które zazwyczaj są złośliwe.

- Wykorzystanie sztucznej inteligencji

W celu ominięcia bram i filtrów spamu oszuści zmieniają sposób działania. Dlatego kluczowe znaczenie ma rozwiązanie, które wykrywa i chroni przed atakami typu spear phishing, w tym przed podszywaniem się pod markę czy przejęciem firmowego konta poczty e-mail. Należy wdrożyć dedykowaną technologię, która nie polega wyłącznie na wyszukiwaniu złośliwych linków lub załączników. Zastosowanie do analizy wzorców komunikacji w organizacji uczenia maszynowego pozwala wykrywać anomalie, które mogą wskazywać na atak.

- Wdrożenie ochrony przed przejęciem konta

Nie należy koncentrować się tylko na zewnętrznych wiadomościach e-mail. Niektóre najbardziej niszczycielskie i skuteczne ataki typu spear phishing pochodzą z przejętych kont wewnętrznych. Należy zatem upewnić się, czy oszuści nie używają danej organizacji jako bazy do prowadzenia takich ataków oraz wdrożyć technologię wykorzystującą sztuczną inteligencję do rozpoznawania włamań na konta i działającą w czasie rzeczywistym poprzez ostrzeganie użytkowników i usuwanie złośliwych wiadomości e-mail wysyłanych z zainfekowanych kont.

- Szkolenie pracowników w rozpoznawaniu i zgłaszaniu ataków

Firmy powinny informować pracowników o atakach typu spear phishing oraz zapewnić im szkolenia na temat phishingu związanego ze szczepionkami, sezonowymi oszustwami i innymi potencjalnymi zagrożeniami. Należy upewnić się, że pracownicy są w stanie rozpoznawać najnowsze ataki i wiedzą, jak je szybko zgłaszać do działu IT. Do szkolenia użytkowników w zakresie identyfikowania cyberataków, testowania skuteczności szkolenia i oceny pracowników najbardziej narażonych na ataki organizacje mogą wykorzystywać symulacje phishingu wysyłanego pocztą e-mail, pocztą głosową i w SMS-ach.

- Wdrożenie skutecznych procedur wewnętrznych w celu zapobiegania oszustwom

W celu ograniczenia ryzyka ataku na informacje prywatne i finansowe, firmy powinny stworzyć i regularnie weryfikować odpowiednie procedury wewnętrzne. Procedury potwierdzania wszystkich wniosków e-mail o przelewy i zmiany formy płatności, a także konieczność osobistego lub telefonicznego potwierdzenia lub akceptacji transakcji finansowych pomogą uniknąć kosztownych błędów pracowników.

Źródło: www.blog.barracuda.com

Autor: Fleming Shi (Barracuda Networks)

Kliknij tutaj, aby dowiedzieć się więcej o rozwiązaniach Barracuda Networks.