„Digest Summary Notification” – kampania phishingowa skierowana do użytkowników Office 365

Data publikacji: 10.12.2020

Centrum ochrony przed phishingiem Cofense (PDC – Cofense Phishing Defense Center) wykryło kampanię phishingową, skierowaną do użytkowników Office 365, która do złudzenia przypominała powiadomienia od firmy Microsoft zawierające informację o koniecznej kwarantannie. Takie działanie miało zachęcać odbiorców do interakcji z pozornie bardzo ważną wiadomością e-mail. Zagrożenie zostało wykryte w środowisku chronionym przez bezpieczną bramę poczty e-mail (ang. SEG – Secure Email Gateway) firmy Microsoft.

Odkryto dwa warianty przeprowadzonej kampanii.

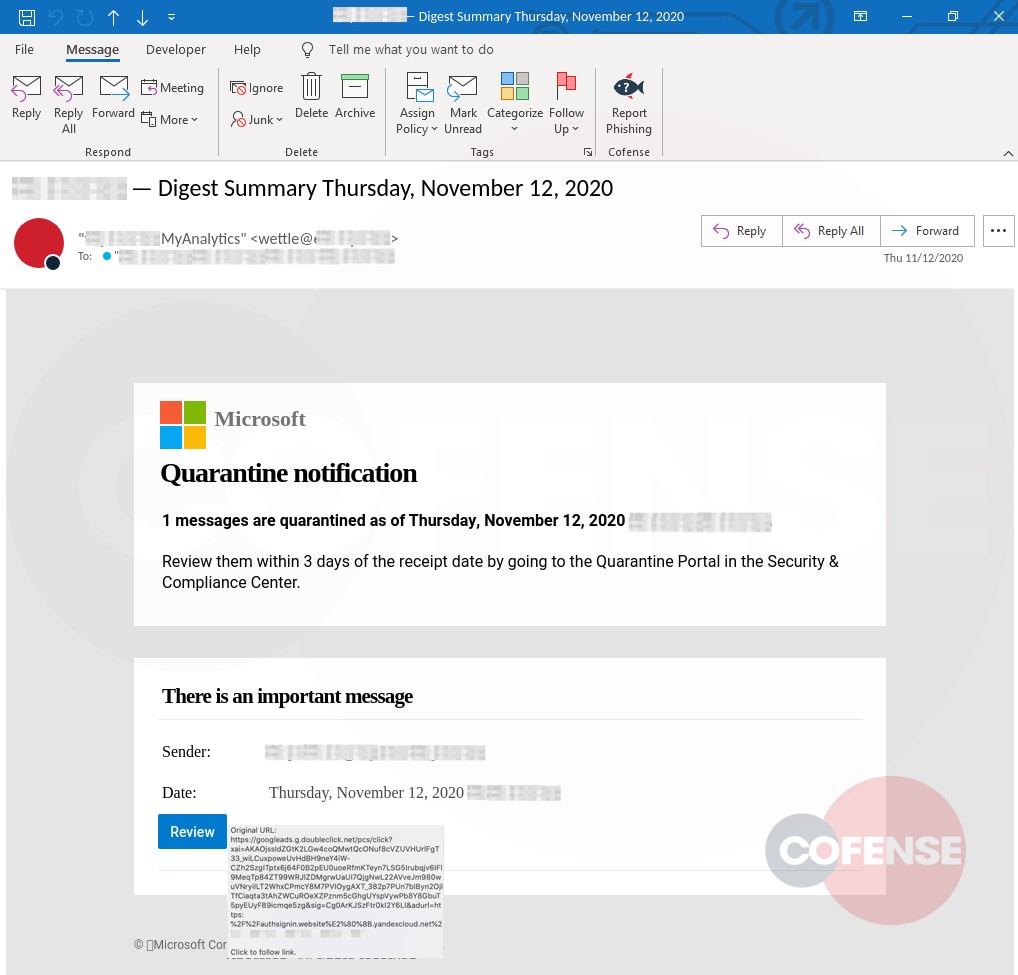

Pierwszy wariant przedstawiono powyżej. To wiadomość o przekonującym tytule „Digest Summary Notification” ze standardowym kodem HTML. Po zagłębieniu się nieco w rzeczywisty adres „nadawcy”, zauważamy, że należy on do zhakowanego konta firmy zajmującej się ochroną środowisk IT: wettle@redacted.com. Najprawdopodobniej atakujący miał nadzieję, że czytelnik nie odkryje, iż domena nie ma żadnego związku z firmą Microsoft.

Omawiany przykład ilustruje również odejście od tradycyjnego sposobu wabienia odbiorców. W tym przypadku atakujący zrezygnował z używania takich terminów jak „pilne” lub „musisz”, w rezultacie czytelnik mógł przeoczyć zagrożenie i zdecydować się na otwarcie „ważnej wiadomości”.

Jeśli użytkownik najechał kursorem na przycisk „Review”, ścieżka adresu URL wyraźnie wyświetlała przekierowanie, które nie miało nic wspólnego z pakietem Office ani Microsoft. Zamiast tego kierowało odbiorcę wiadomości do „Googleads”, przenosząc go natychmiast na stronę docelową phishingu. Możemy założyć, że powodem takiego działania była chęć uniknięcia wykrycia i ominięcia istniejących środków bezpieczeństwa za pomocą adresów URL umieszczonych na białej liście.

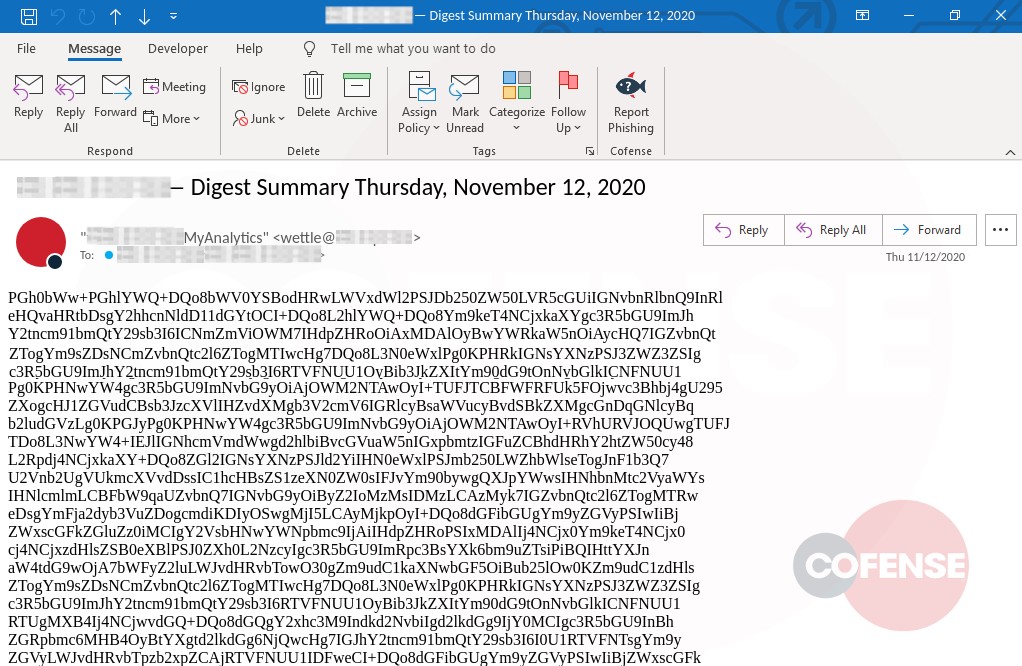

Na pierwszy rzut oka druga kampania (zdjęcie powyżej) jest nieco bardziej wyszukana, ponieważ cała treść wiadomości e-mail została zakodowana. Możemy przypuszczać, że celem takiego działa było ominięcie istniejących mechanizmów bezpieczeństwa. Po otwarciu wiadomości e-mail miał ją zdekodować, a następnie wyświetlić w formie zwykłego tekstu.

Załączona wiadomość e-mail nie została zdekodowana, ujawniając dość zagmatwany układ i natychmiast podnosząc czerwone flagi. Mogło to być spowodowane błędem w zestawie narzędzi atakującego.

Specjaliści Cofense zdekodowali tekst, aby dotrzeć do istotnych linków, z których większość była niegroźna, ale metodą prób i błędów dotarli do pasującej strony docelowej phishingu:

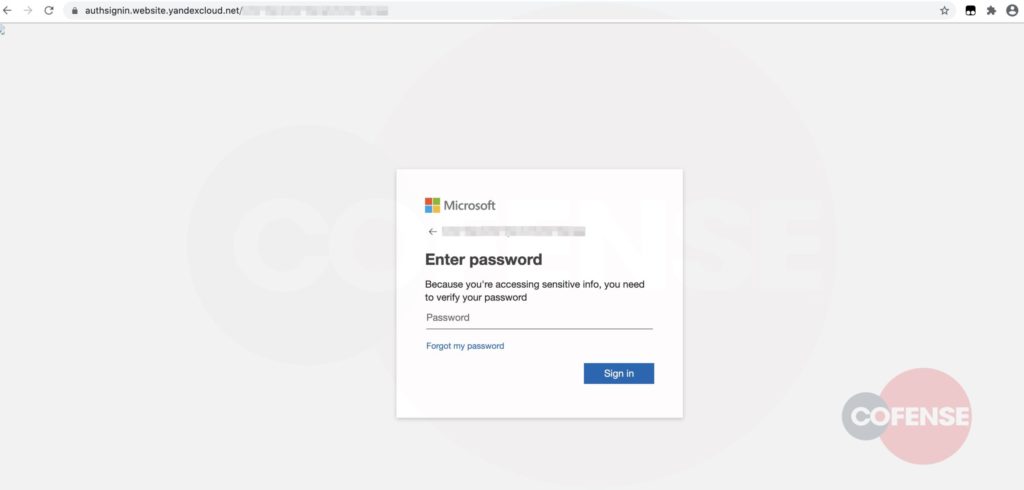

Jak widać na powyższym zdjęciu, strona docelowa phishingu została starannie zaprojektowana, aby odwzorować oficjalne logowanie do Office 365, utrzymując użytkowników w przekonaniu, że uwierzytelniają się za pośrednictwem prawdziwej usługi. Niestety, takie działanie mogło spowodować przekazanie danych uwierzytelniających użytkownika w ręce cyberprzestępców.

Hakerzy ciągle poszukują nowych, wyrafinowanych narzędzi i technik, aby ominąć zabezpieczenia poczty e-mail. Cofense PDC stosuje szereg rozwiązań w walce z cyberzagrożeniami oraz stale ewoluuje, aby wyprzedzać najnowsze zagrożenia phisingowe i złośliwe oprogramowania.

WSKAŹNIKI NARUSZENIA

Źródło: www.cofense.com

Autor: Kian Mahdavi (Cofense Phishing Defense Center)