Zagrożenia: Kiedy atakują złe boty

Data publikacji: 22.12.2020

Świąteczny sezon zakupowy sprawia, że sklepy elektroniczne stają się atrakcyjnym celem dla cyberprzestępców wykorzystujących boty do przeprowadzania rozproszonych ataków typu „odmowa usługi” (DDoS), dokonywania fałszywych zakupów i skanowania w poszukiwaniu możliwych do wykorzystania słabych punktów w zabezpieczeniach.

W połowie listopada analitycy firmy Barracuda uruchomili Barracuda Advanced Bot Protection przed testową aplikacją internetową. W ciągu zaledwie kilku dni zidentyfikowali ogromną liczbę botów, a miliony ataków pochodziły z tysięcy różnych adresów IP.

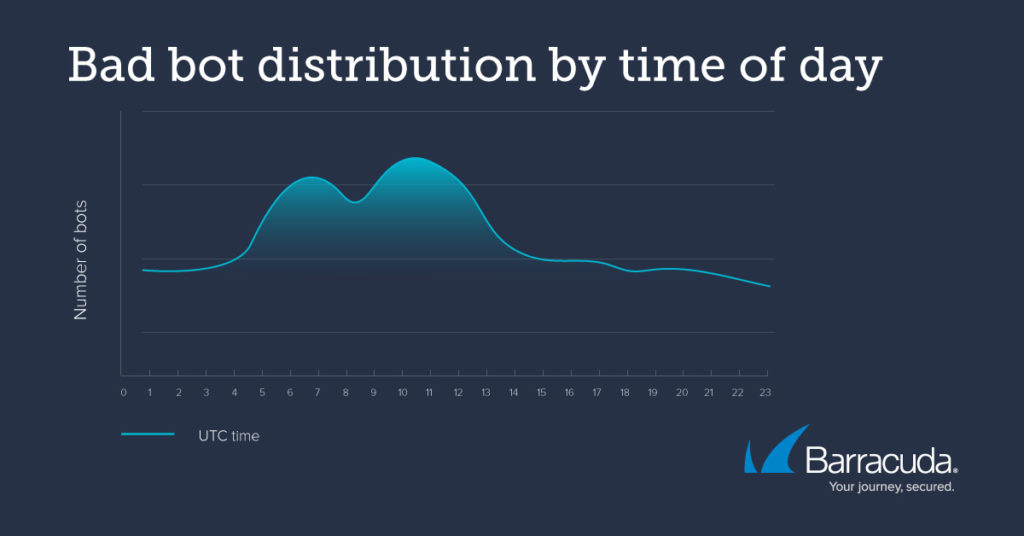

Uwzględniając w analizie porę doby analitycy Barracuda zaobserwowali, że boty nie czekają na zapadnięcie zmroku. Na przykład w Wielkiej Brytanii liczba ataków osiąga najwyższy poziom przed południem i spada bliżej 17:00, co może wskazywać, że cyberprzestępcy (zwani też „pasterzami botów”) przestrzegają normalnych godzin pracy.

Przyjrzyjmy się bliżej trendom, które odkryli analitycy z firmy Barracuda w zakresie sposobów, w jakie cyberprzestępcy podszywają się pod aplikacje klienckie (przeglądarki, crawlery itp.) oraz nowym wzorcom tego typu ataków.

Główne zagrożenie

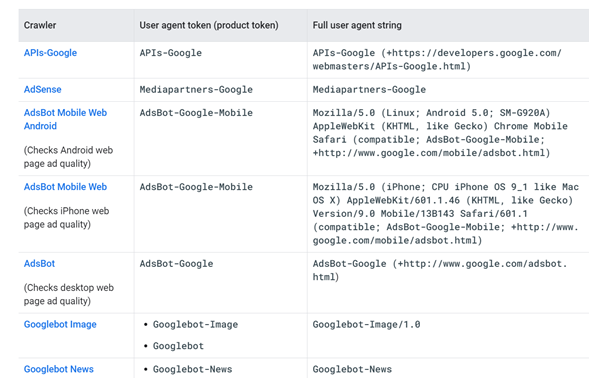

Bad Bot Personas to boty, które zostały zidentyfikowane jako złośliwe na podstawie wzorców ich zachowań. Boty są klasyfikowane według pola User-Agent, w którym aplikacja przedstawia się serwerowi, ale niektóre wartości User-Agent mogą wskazywać na prawidłowe aplikacje. Na przykład GoogleBot, który indeksuje witryny i dodaje je do rankingów wyszukiwania, jest legalny i nie powinien być blokowany. Google wykorzystuje przy tym szereg wartości pola User-Agent:

Tabela nr 1: Podzbiór wartości User-Agent wykorzystywanych przez GoogleBot.

Źródło: developer.google.com

Problem polega na tym, że złośliwe boty często podszywają się pod znane nazwy botów legalnych, więc żeby je rozróżnić należy przyjrzeć się im dokładniej. W celu rozpoznania złośliwego bota wykorzystującego sfałszowane pole User-Agent legalnej wyszukiwarki, analitycy Barracuda posługują się następującymi metodami:

1. Wstrzykiwanie pułapek, takich jak ukryte adresy URL i wyzwania JS. Boty podążają za linkami i reagują na wyzwania JS zupełnie inaczej niż ludzie.

2. Wykorzystanie rDNS (wsteczne wyszukiwanie DNS) w celu sprawdzenia, czy bot jest rzeczywiście tym, za kogo się podaje.

3. Sprawdzanie, czy klient próbuje uzyskać dostęp do adresów URL używanych zwykle podczas fingerprintingu, czyli rozpoznawania aplikacji na podstawie jej zachowania.

4. Jeśli te metody nie zadziałają, nie wychwycą, analitycy przeprowadzają dalszą analizę za pomocą uczenia maszynowego.

Szczegóły

Analiza najpopularniejszych złośliwych botów przeprowadzona przez analityków Barracuda pokazuje wzrost liczby następujących złośliwych botów: HeadlessChrome, yerbasoftware i M12bot, które nawet wyprzedzają nowsze przeglądarki, takie jak Microsoft Edge.

Tabela nr 2: Złośliwe Boty – listopad 2020 r.

| Bot Persona/User Agent | Udział w ruchu |

| Niestandardowa wartość User Agent/Złośliwy użytkownik | 72.00% |

| Headless Chrome | 5.00% |

| Safari | 2.50% |

| Edge | 1.80% |

| SemRush Bot | 1.50% |

Kategoria „Niestandardowa wartość User Agent/Złośliwy użytkownik” obejmuje następujące podkategorie:

• Boty udające jakąś konkretną przeglądarkę, ale używające niestandardowego ciągu znaków

• Boty udające jakieś konkretne oprogramowanie, ale używające niestandardowego ciągu znaków

• Boty udające jakąś konkretną przeglądarkę, ale wyłapane z powodu nietypowych wzorców przeglądania lub w wyniku odpowiednich testów

• Boty udające „dobre” boty, ale przyłapane, dzięki weryfikacji adresu IP przez rDNS

Analizując, który ISP (dostawca usług internetowych) lub ASN (numer systemu autonomicznego) jest źródłem aktywności złośliwych botów, analitycy wykryli różne zakresy podsieci indyjskich operatorów telefonii komórkowej, a także kilku dużych dostawców chmur publicznych. To pokazuje, że źródło botów może pochodzić z innych krajów, chociaż zależy to od bota i od strony, którą atakuje.

Tabela nr 3: ISP będący źródłem złośliwych botów – listopad 2020 r.

| Lp. | ISP |

| 1 | Airtel |

| 2 | Microsoft Corporation |

| 3 | Tata Teleservices ISP |

| 4 | Amazon.com |

| 5 | Google Cloud |

| 6 | Amazon.com |

| 7 | MEO |

| 8 | Limestone Networks |

| Nazwa ASN | Procenty |

| BHARTI Airtel Ltd. | 34.96% |

| MICROSOFT-CORP-MSN-AS-BLOCK | 22.00% |

| Tata Teleservices ISP AS | 9.80% |

| AMAZON-AES | 8.23% |

| 7.64% | |

| AMAZON-02 | 7.29% |

| Servicos De Comunicacoes E Multimedia S.A. | 6.45% |

| LIMESTONE NETWORKS | 3.63% |

Jak chronić się przed atakami botów?

Ponieważ sezon zakupów świątecznych trwa w najlepsze, zespoły e-commerce powinny podjąć następujące działania w celu zabezpieczenia aplikacji przed złośliwymi botami:

- Zainstalowanie zapory typu Web Application Firewall lub usługi chmurowej WAF-as-a-Service i dopilnowanie, żeby zostało ono prawidłowo skonfigurowane

- Dopilnowanie, żeby te rozwiązania zabezpieczające obejmowały ochronę przed botami w celu skutecznego wykrywania zaawansowanych ataków zautomatyzowanych

- Włączenie ochrony przed atakami typu Credential Stuffing (wykorzystaniem prawdziwych loginów i haseł wykradzionych z innych serwisów) w celu zapobieżenia przejęciu kont

Źródło: www.blog.barracuda.com

Autor: Brett Wolmarans (Barracuda Networks)

Więcej informacji o Barracuda znajdziesz tutaj.

Pobierz bezpłatne DEMO dostępne tutaj.

Jeśli masz pytanie napisz do nas.