Trojan Emotet został uśpiony, ale prawdopodobnie wróci niebawem

Data publikacji: 04.02.2021

- Tło wydarzeń

Oryginalnie typowo bankowy Trojan, Emotet wyewoluował do bycia bramą dla innych rodzajów zagrożeń typu malware, takich jak Ryuk, TrickBot czy QakBot. Od kilku lat figuruje na topie listy szkodliwych treści w wiadomościach e-mail, jego autorzy wykorzystują innowacyjne oraz regularnie aktualizowane techniki. Ostatnim żniwem jakie zebrał było przejęcie łańcucha komunikacyjnego odpowiedzi na wiadomości e-mail w celu kradzieży listy kontaktów swoich ofiar.

Emotet korzysta z wielu taktyk uniknięcia wykrycia, takich jak dostarczanie chronionych hasłem załączników w formie plików zip czy hostowanie się na dużej liczbie legalnych, ale niebezpiecznych stron internetowych.

Autorzy Trojana Emotet wykazują niezwykłą cierpliwość i chęć do eksperymentowania oraz wprowadzania innowacji: botnet regularnie przerywa aktywność spamerską na tygodnie lub miesiące, podczas których twórcy aktualizują swoje dzieło o coraz bardziej zmyślne sposoby uniknięcia wykrycia.

- Operacja LadyBird

27 stycznia władze ośmiu krajów przeprowadziły akcję przeciwko Emotetowi. Jak podaje Europol, akcja – nazwana Operacją LadyBird – została wymierzona w kilkaset serwerów Emoteta na całym świecie. Władze przejęły je tymczasowo, dzięki czemu uzyskano wiedzę na temat zainfekowanych komputerów. Wydano poprawkę, która zastąpiła listę serwerów dowodzenia (C2) Emotet listą serwerów C2 podlegających kontroli organów ścigania.

Ukraińska policja zidentyfikowała dwóch operatorów Emotet, od których przejęła gotówkę, komputery oraz inne sprzęty.

Z kolei władze holenderskie odzyskały ukradzione zbiory danych, zawierające adresy e-mail, nazwy użytkowników oraz hasła. Opublikowano witrynę internetową, która umożliwia użytkownikom weryfikację, czy ich adres e-mail znajduje się wśród przejętych danych.

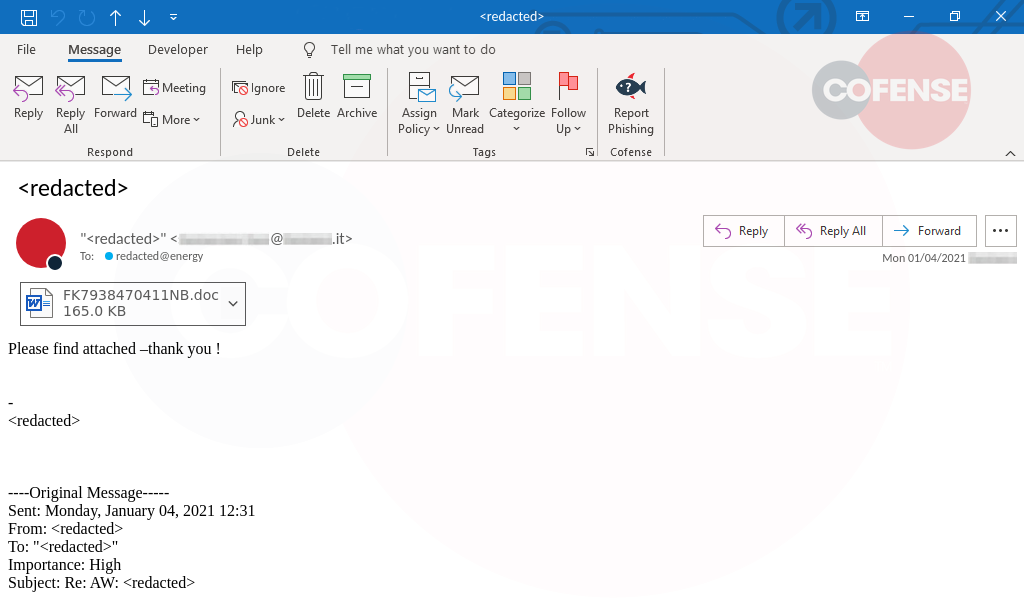

Obraz nr 1: Wiadomość e-mail Emotet z załączonym złośliwym dokumentem Microsoft Office, znaleziona w środowisku chronionym przez Microsoft Office 365 Advanced Threat Protection.

- Co dalej z Emotetem?

Pomimo tego, że operacja LadyBird miała natychmiastowy i znaczący wpływ na działalność Emoteta, eksperci przypuszczają, że botnet powróci jeszcze w tym roku. Pomimo wspomnianych aresztowań w Europie, główni gracze kierujący grupą pozostają na wolności. Możliwe, że po prostu wygaszą swoją aktywność, ale prawdopodobnie nawet w takim przypadku ich dziedzictwo i sieć kontaktów z różnymi „źródłami” złośliwego oprogramowania zostaną przekazane innym. Emotet okazał się tak skuteczny, że jego całkowite porzucenie oznaczałoby utraconą szansę na znaczny zysk.

TrickBot przetrwał podobną akcję w październiku 2020 – został zbudowany z zapasową konfiguracją C2, która umożliwiła powrót do działania w ciągu kilku tygodni. Emotet nie posiada takiego backupu, ale jego operatorzy mogą wykorzystać bliskie relacje z innymi twórcami zagrożeń, aby odzyskać szeroką bazę instalacji na zainfekowanych komputerach. Operatorzy Emotet prawdopodobnie posiadają dane, które nie zostały przejęte przez władze oraz kopie zapasowe utraconych informacji.

Jak już wspomniano, operatorzy Emotet mieli już w zwyczaju robienie długich przerw w celu wprowadzania ulepszeń. Eksperci przewidują, że cyberprzestępcy wycofają się ponownie na co najmniej kilka miesięcy w celu poprawienia i usprawnienia swojego dzieła, aby było bardziej odporne na działania organów ścigania.

Źródło: https://cofense.com/blog/

Autor: Brad Haas, Cofense Threat Intelligence

Informacje o rozwiązaniach Cofense znajdziesz tutaj.